Este procedimento tem o propósito de orientar de forma clara o processo de criação de regra para aumentar a restrição quanto a possíveis emails maliciosos mediante alguns critérios, bem como ativação de proteção a ataques dirigidos.

Premissas

É necessário que o administrador tenha acesso no MailInspector. Também é necessário que o MailInspector tenha acesso a rede externa e que o mesmo esteja publicado no DNS, para que seja alcançável na porta 80 e 443 (para que quando um usuário fora da rede local, ao clicar em uma URL no email, essa possa alcançar o MailInspector, para ativar a verificação em tempo real da URL).

Obs: Esse procedimento é somente indicado para instalação on-primises.

Descrição das regras de proteção adicional

Segue abaixo a descrição das regras a serem aplicadas:

| Nome da Regra | Descrição |

|---|---|

| [HSC_SUSPECT_MAIL_RULE] | Regra que identifica ataques baseados em strings e condições que simulam tentativas de roubo de senhas ou informações. |

[HSC_SUSPECT_FILE_RULE] | Arquivos com conteúdo suspeito, geralmente HTML, javascript, etc que tenham conteúdos e tags perigosas. |

[HSC_SUSPECT_TLD] | Lista de Top Level Domains mais usados para propagação de phishing e spam. |

[HSC_FREE_WEB_HOSTING] | URL categorizada como fontes de hospedagem gratuitas de formulários e páginas Web. |

Guia Passo-a-Passo

Mediante ataques dirigidos a algumas empresas em específico, a HSCBRASIL criou um procedimento de aumento de restrição quanto a determinados tipos de emails e acesso a URL’s contidos em emails.

- Ativando as assinaturas para aumento de proteção temporária

Vá em Configurações > Filtros de SPAM > Controle AvançadoClique em Adicionar (+)

Na Seção do Controle, selecione a opção Controle de Assinaturas

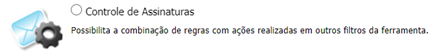

Clique em Avançar No campo Operador Lógico mudar para OU

Selecione as regras de acordo com a sua necessidade. Na descrição das regras anteriormente apresentadas, tem a explicação de cada uma das regras que estamos adicionando aqui. Caso alguma delas não esteja de acordo com a política da sua empresa, pode-se ignorar a assinatura.No exemplo selecionamos toda as regras anteriormente mencionadas.

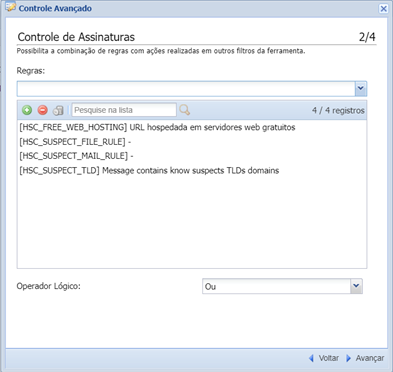

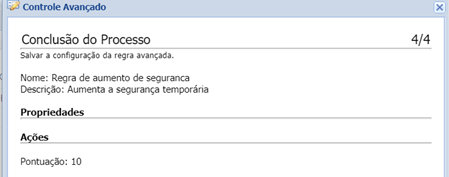

Após inseridas as assinaturas desejadas, clique em AvançarInsira um nome para a regra e a descrição da mesma.

Na pontuação sugerimos 3 opções:- 2 Pontos: Menor indicação de criticidade, mas também gera menos possíveis falsos positivos;

- 5 Pontos: Criticidade mediana, possível falso positivo;

- 10 Pontos: Maior criticidade, mas em compensação maior chance de gerar falso positivo.

No exemplo, vamos optar por 10 pontos, para deixarmos o mais restrito possível.

Clique em Avançar- Será apresentado uma tela de confirmação da regra a ser criada.

Clique em Salvar

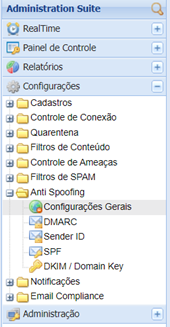

Vá em Configurações > Anti Spoofing > Configurações Gerais

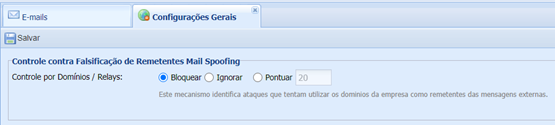

- Mude a configuração (caso já não esteja configurado dessa forma) de Controle contra Falsificação de Remetentes Mail Spoofing para Bloquear.

Clique em Salvar

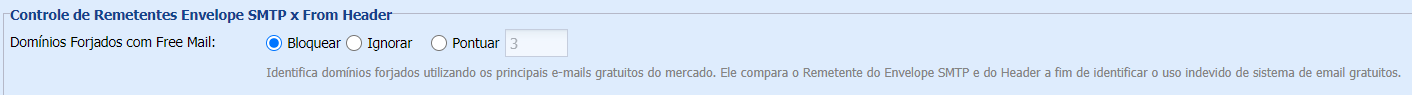

Também mude a configuração de Controle de Remetentes Envelope SMTP x From Header, em Domínios Forjados com Free Mail para Bloquear.

Clique em Salvar

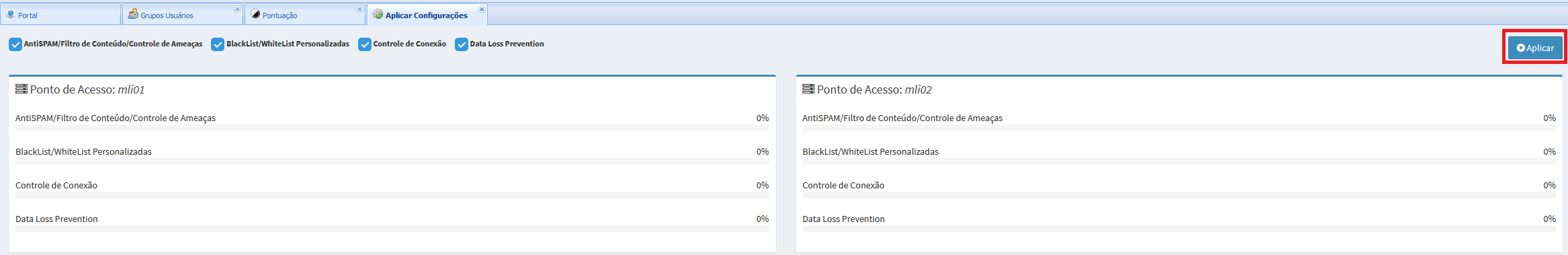

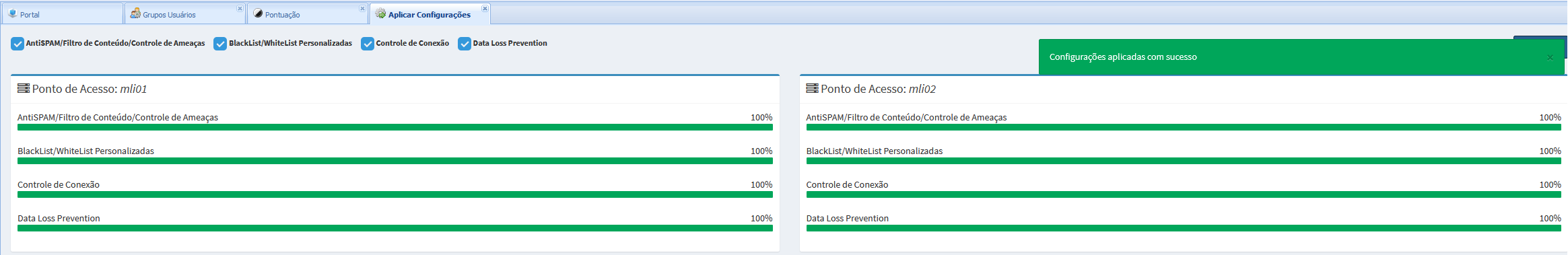

Clique em Aplicar Configurações- Ative a proteção a ataques dirigidos (opcional).

Objetivo da proteção: Ativa a reescrita de URL’s, para quando o usuário ao clicar em uma URL contida no email, o mesmo seja feita em tempo real a verificação de que a URL esteja seguro para acesso, antes de liberar para o usuário o conteúdo da mesma.

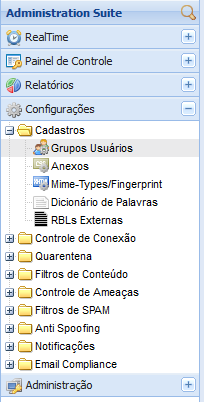

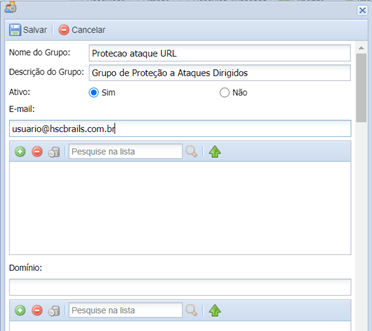

Crie um grupo de usuários que utilizará a função de reescrita de URL.

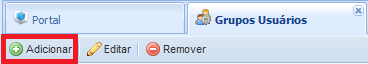

Para isso, vá em Configurações > Cadastros > Grupos Usuários - Clique em Adicionar (+)

Crie o grupo desejado, conforme a sua necessidade, podendo ser domínio, emails, etc. No exemplo abaixo vamos adicionar somente um único email com a proteção de ataque dirigido ativo, o resto da empresa não terá a proteção ativa.

No exemplo, vamos considerar que quem irá possuir a proteção com a reescrita de URL será o email usuario@hscbrasil.com.br

Após inserido todos os emails/domínios, não esqueça de clicar em Salvar. - Agora para ativar a proteção a ataque dirigido, vá em:

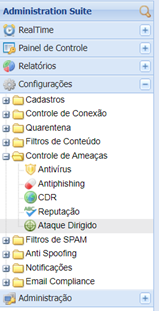

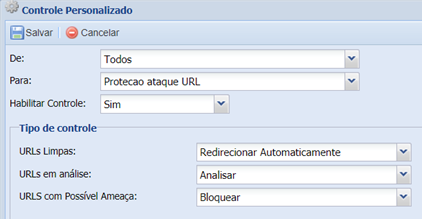

Configurações > Controle de Ameaças > Ataque Dirigido

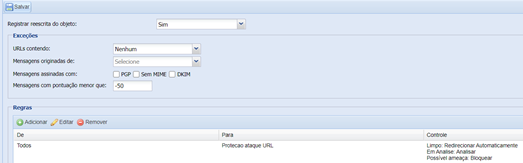

Registrar reescrita do objeto: Sim

Em regras, clique em Adicionar (+) - Sigas as configurações da tela a seguir:

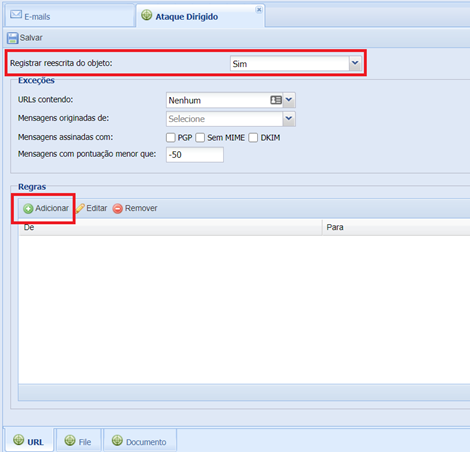

De: Todos

Para: Proteção ataque URL – É o grupo que foi criado anteriormente

Habilitar Controle: Sim

URL’s Limpas: Redirecionar Automaticamente

URL’s em análise: Analisar

URL’s com Possível Ameaça: BloquearClique em Salvar

Ficará algo similar a tela a seguir:Clique no botão Salvar

Clique em Aplicar Configurações

| Info |

|---|

| Caso tenha alguma dúvida na criação da regra, favor abrir um chamado junto ao suporte técnico. |

Related articles

| Filter by label (Content by label) | ||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

|

| Page Properties | ||

|---|---|---|

| ||

|